Több mint 100 millió IoT-eszköz van kitéve egy újonnan felfedezett veszélynek ‒ és nem ez lesz az utolsó ilyen felfedezés

A Name:Wreck hibák a TCP/IP-ben a legújabbak a globális következményekkel járó sebezhetőségek sorában.

Az elmúlt néhány évben a kutatók megdöbbentően sok sebezhetőséget találtak az eszközök internettel való kommunikációját megalapozó, látszólag alapvető kódban. Most ‒ összesen kilenc ilyen típusú sebezhetőségből álló új sorozat ‒ a becslések szerint világszerte 100 millió eszközt, köztük számos IoT-t használó terméket és informatikai menedzsment szervert tett kiszolgáltatottá. A kutatók azonban arra a kérdésre keresik a választ, hogyan lehet érdemi változásokra ösztönözni ‒ és ezzel hatékony védelmet megvalósítani ‒ a fejlesztőket, gyártókat, miközben egyre több ilyen típusú sebezhetőség halmozódik fel.

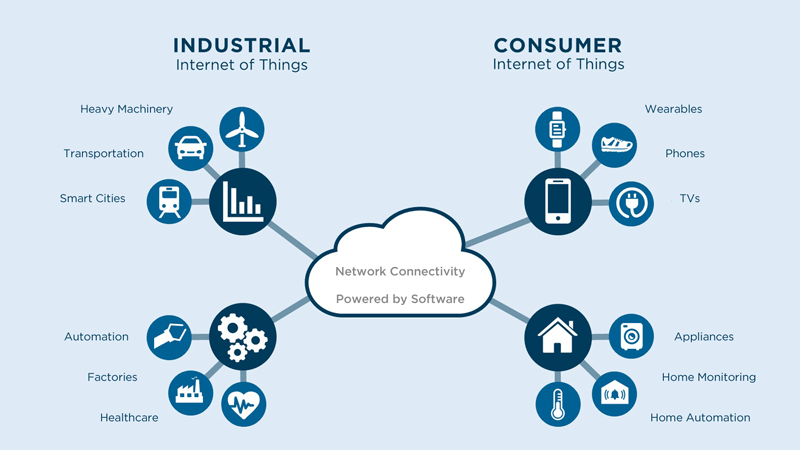

Name:Wreck - A most felfedett hibák négy, mindenütt jelen lévő TCP/IP-csomagban találhatók, azaz olyan kódban, amely a hálózati kommunikációs protokollokat integrálja az eszközök és az internet közötti kapcsolatok létrehozásához. Az olyan operációs rendszerekben, mint a FreeBSD nyílt forráskódú projekt, valamint a Siemens ipari vezérlő cég Nucleus NET rendszerében található sebezhetőségek mind a DNS (Domain Name System) internetes telefonkönyv megvalósításához kapcsolódnak. Mindegyik lehetővé tenné a támadó számára, hogy vagy összeomlassza az eszközt és offline állapotba hozza, vagy távolról átvegye az irányítást felette. Mindkét támadás potenciálisan pusztítást okozhat egy hálózatban, különösen a kritikus infrastruktúrában, az egészségügyben vagy a gyártásban, ahol egy csatlakoztatott eszközhöz vagy IT-kiszolgálóhoz történő hozzáféréssel a támadó megzavarhatja az egész rendszert, vagy értékes kiindulópontként szolgálhat az áldozat hálózatába való mélyebb behatoláshoz.

A Forescout és a JSOF biztonsági cégek kutatói által felfedezett sebezhetőségek mindegyikéhez már rendelkezésre állnak javítások, de ez nem feltétlenül jelenti a tényleges eszközök javítását, amelyek gyakran régebbi szoftververziókat futtatnak. Előfordul, hogy a gyártók nem hoztak létre olyan mechanizmusokat, amelyekkel frissíteni lehetne ezt a kódot, más esetekben viszont nem ők gyártják azt az alkatrészt, amelyen a sérülékeny szoftver fut, és egyszerűen nincs ellenőrzési, felügyeleti lehetőségük a mechanizmus felett.

Úgy tűnik, hogy a sebezhetőséggel terhelt zombi kód újra és újra megjelenik.

"Tudom, hogy úgy tűnhet, ezekkel az eredményekkel csak problémákat vetünk fel, de mi tényleg megpróbáljuk felhívni a figyelmet, együttműködni a közösséggel, és kitalálni, hogyan lehet ezt kezelni" - mondta Elisa Costante, a Forescout kutatási alelnöke, amely más, hasonló kutatásokat végzett a Project Memoria nevű projekt keretében. "Több, mint 15 TCP/IP stacket elemeztünk, mind a saját fejlesztésű, mind nyílt forráskódúakat, és azt találtuk, hogy nincs valódi különbség a minőségben. De ezek a közös vonások is hasznosak, mert azt találtuk, hogy hasonló gyenge pontjaik vannak. Amikor egy új veremet elemzünk, megnézhetjük ugyanezeket a helyeket, és megoszthatjuk ezeket a közös problémákat más kutatókkal és a fejlesztőkkel."

A kutatók egyelőre nem láttak bizonyítékot arra, hogy a támadók aktívan kihasználnák az ilyen típusú sebezhetőségeket. Ugyanakkor, mivel több százmillió - talán több milliárd - eszköz potenciálisan érintett számos különböző megoldásban, ezzel a fenyegetettség jelentős.

Kurt John, a Siemens USA kiberbiztonsági vezetője a WIRED-nek adott nyilatkozatában elmondta, hogy a vállalat "szorosan együttműködik a kormányokkal és ipari partnerekkel a sebezhetőségek enyhítése érdekében... Ebben az esetben örülünk, hogy az egyik ilyen partnerrel, a Forescouttal együttműködve gyorsan azonosítottuk és enyhítettük a sebezhetőséget".

A kutatók összehangolták a hibák felfedését a javításokat kiadó fejlesztőkkel, az USA Belbiztonsági Minisztériuma Kiberbiztonsági és Infrastruktúra Biztonsági Ügynökségével, valamint más, sebezhetőségeket figyelő csoportokkal. A Forescout és a JSOF által más szabadalmaztatott és nyílt forráskódú TCP/IP stackekben talált hasonló hibák már több százmillió, vagy akár milliárdnyi eszközt tettek tönkre világszerte.

A problémák azért jelennek meg ilyen gyakran ezekben a mindenütt jelenlévő hálózati protokollokban, mert a körülöttük lévő technológia fejlődése során évtizedeken keresztül nagyrészt érintetlenül maradtak. Lényegében, mivel nem észleltek hibát, senki semmit nem javítgatott.

"Jobb híján olyan kód van ezekben az eszközökben, amelyet 20 évvel ezelőtt írtak az emberek - a 20 évvel ezelőtti biztonsági mentalitással" - mondta Ang Cui, a Red Balloon Security nevű IoT-biztonsági cég vezérigazgatója. "És ez működik; soha nem hibázott. De ha egyszer csatlakoztatjuk az internetre, akkor már nem biztonságos. És ez nem is olyan meglepő, tekintve, hogy a 20 év alatt valóban újra kellett gondolnunk, hogyan csináljuk az általános célú számítógépek biztonságát."

A probléma már régebb óta közismert, és a biztonsági ipar sem tudta legyőzni, mert a sebezhetőséggel teli zombi kódok mindig újra előkerülnek.

"Rengeteg példa van arra, hogy a ’90-es évekből származó alacsony szintű hálózati hibákat akaratlanul is újra létrehozták" - mondja Kenn White, az Open Crypto Audit Project társigazgatója. "Ez nagyrészt a gazdasági ösztönzők hiányáról szól, hogy valóban a kód minőségére összpontosítsanak."

Van néhány jó hír a kutatók által újonnan felfedezett sebezhetőségekről. Bár a javítások nem biztos, hogy egyhamar teljesen elterjednek, de elérhetőek. Más ideiglenes megoldások pedig csökkenthetik a kitettséget, nevezetesen, hogy minél több eszköz ne csatlakozzon közvetlenül az internetre, és ne használjon belső DNS-kiszolgálót az adatok továbbítására. A Forescout Costante azt is megjegyzi, hogy a kihasználási tevékenység meglehetősen kiszámítható lenne, így könnyebb lenne felismerni az ilyen hibák kihasználására irányuló kísérleteket.

Ami a hosszú távú megoldásokat illeti, nincs gyors megoldás, tekintettel azokra a szállítókra, gyártókra és fejlesztőkre, akik részt vesznek ezekben az ellátási láncokban és termékekben. A Forescout azonban kiadott egy nyílt forráskódú szkriptet, amelyet a hálózatkezelők használhatnak a környezetükben lévő, potenciálisan sebezhető IoT-eszközök és kiszolgálók azonosítására. A vállalat egy nyílt forráskódú adatbázis-lekérdezésekből álló könyvtárat is fenntart, amelyet a kutatók és fejlesztők használhatnak a hasonló DNS-hez kapcsolódó sebezhetőségek könnyebb megtalálásához.

"Ez egy széles körben elterjedt, ugyanakkor nem csak egy bizonyos típusú eszközzel kapcsolatos probléma" ‒ mondta Costante ‒ "És nem csak olcsó IoT eszközökről van szó. Egyre több bizonyíték van arra, hogy ez mennyire elterjedt. Ezért dolgozunk folyamatosan a tudatosság növelésén."