Elképesztő az, hogy mennyien képesek ellenőrzés nélkül, csak úgy Hűbelebalázs módon közlekedni az interneten, böngészni, weboldalakat nézegetni, programokat letölteni, aztán telepíteni, banki műveleteket végezni, minden védelem nélkül…

… Amikor aztán ebből nagy (de akár ha csak kisebb) baj támad, akkor kezdenek csak gondolkodni, panaszkodnak, fűhöz-fához szaladnak segítséget keresve… Mi lenne, ha előbb?… … de ezt a kérdést, és a választ hagyjuk a cikk végére.

Az AZORULT rosszindulatú szoftvert először 2016-ban fedezték fel, azóta e-mail kampányok során rendszeresen visszatér. Eredetileg a Chthonic banki trójai fertőzés részeként azonosították, egy olyan információ-tolvajként, amely mindent visz, amit csak elér: ‒ a böngészési előzményeket, ‒ a sütiket, ‒ a különböző azonosítókat / jelszavakat, ‒ a banki és a kriptovaluta információkat és még sok minden mást. Egyidejűleg más kártékony (malware) programok letöltőjeként is működhet. Megjelenésekor orosz „web alatti”, illegális fórumokon adták el olyan vásárlók részére, akik különféle érzékeny információkat szándékoztak gyűjteni a segítségével a kártékony programmal megfertőzött számítógépekről. A rosszindulatú programok ezen változata új, rejtett rendszergazdai fiókot hozott létre a gépen, amelyen azután regisztrációs kulcsot állított be egy Remote Desktop Protocol (RDP) kapcsolat létrehozásához.

Az AZORult rosszindulatú programok fő fertőzésének átvitele ma már az olyan adatszerző, kiaknázó készletek, mint a Fallout Exploit Kit (EK) és az adathalász levelek a pszichológiai befolyásolás technika segítségével történik. Más rosszindulatú programcsaládok ‒ ilyen például a Ramnit és az Emotet ‒ szintén letöltik az AZORult alkalmazást. A jelenlegi malspam és adathalász e-mailek hamis termékmegrendelési kérelmeket, számladokumentumokat és fizetési felszólításokat használnak a csalás megvalósításához. Ez a trójai kémprogramokat a támadó parancs- és vezérlő (C&C) szervereihez csatlakoztatja, hogy információkat küldjön és fogadjon.

Viselkedés

‒ ellopja a számítógépes adatokat, például a telepített programokról információkat, a gép globálisan egyedi azonosítóját (GUID), a rendszer architektúráját, a rendszer nyelvét, a felhasználónevet, a számítógép nevét és az operációs rendszer (OS) verzióját;

‒ ellopja a különféle telepített File Transfer Protocol (FTP) ügyfél vagy fájlkezelő szoftverek tárolt fiókinformációit;

‒ ellopja a különböző levelezőprogramok tárolt e-mail hitelesítő adatait;

‒ ellopja a felhasználóneveket, jelszavakat és gazdaneveket a különböző böngészőkből;

‒ ellopja a bitcoin pénztárcákat - Monero és uCoin;

‒ ellopja a Skype csevegési előzményeit és üzeneteit;

‒ egy távoli rosszindulatú felhasználótól származó backdoor parancsokat hajt végre, host Internet Protokoll (IP) információk gyűjtésére, a fájlok letöltésére / végrehajtására / törlésére

Képességek

‒ Információlopás;

‒ Backdoor parancsok végrehajtása;

‒ Programok letöltése

Hatás

‒ Megsérül a rendszer biztonsága a backdoor képességei révén ‒ ezek rosszindulatú parancsokat hajthatnak végre, és akár további rosszindulatú programokat tölthetnek le és telepíthetnek;

‒ a felhasználói adatvédelem megsértése - összegyűjti és ellopja a különféle alkalmazások felhasználói hitelesítő adatait

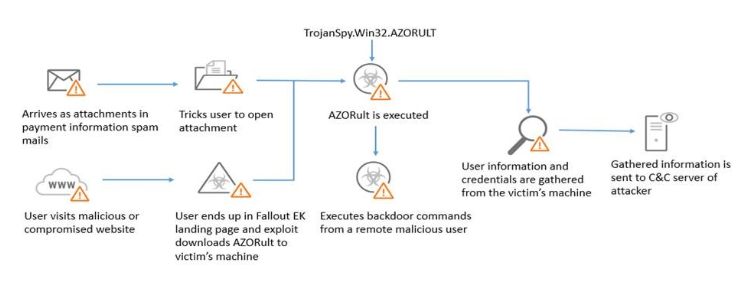

Fertőzési lánc

1. Fertőzési források:

‒ Az AZORult egy spam emailban, csatolmányként érkezhet, vagy

‒ a felhasználó egy hamis vagy megfertőzött weboldalt látogat meg.

2. A fertőzés

‒ Email csatolmányon keresztüli fertőzéskor az elektronikus levél a pszichológiai befolyásolás (Social Engineering) módszerével ráveszi a felhasználót, hogy nyissa meg a csatolmányt, vagy

‒ a másik fertőzési módnál a felhasználó a Fallout EK nyitóoldalra kerül, és végrehajtódik az AZORult letöltése az áldozat gépére

3. Az AZORult végrehajtódik, és

‒ vagy backdoor parancsok kerülnek végrehajtásra, amelyet egy távoli helyről kezdeményez egy kiberbűnöző,

‒ vagy a távoli rendszer felhasználói információkat, hitelesítési adatokat gyűjt az áldozat gépén

4. A gyűjtött adatok, információk továbbításra kerülnek a támadó szerverére

… A cikk befejezéseként térjünk vissza a bevezetőben feltett kérdésünkhöz

Mi lenne, ha előbb?…

Az interneten számtalan információbiztonsági cég, weboldal, cikk hívja fel a figyelmet arra, hogy fokozottan figyeljünk arra, milyen nagyon „érdekes” ajánlatok, „fontos” üzenetek, vagy „hasznos” linkek érkeznek várva, vagy váratlanul! Akár egy ingyenesnek látszó VPN (Virtual Private Network) ajánlat is bajba sodorhat bennünket, ha nem vagyunk elég figyelmesek. Fontos, hogy mielőtt cselekednénk ‒ végrehajtanánk egy érkezett utasítást, rákattintanánk egy kecsegtető ajánlatot tartalmazó linkre, telepítenénk egy csábítónak tűnő alkalmazást, gondoljuk át, mi történhet…

A cikk a Trend Micro és a Sophos információi alapján készült